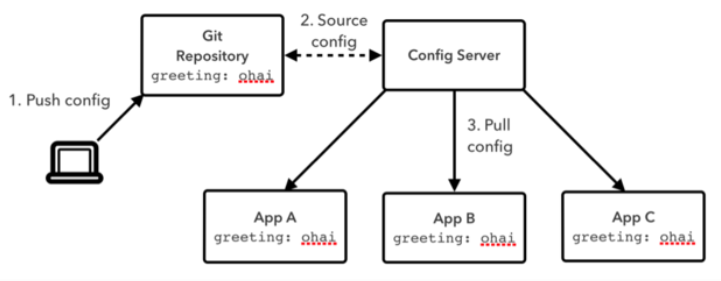

在前面章节我们已经为大家介绍了Spring Cloud config进行配置管理的基本流程。在使用Config Server的时候,我们可以通过一些固定模式的http-URL,没有任何限制的访问到项目的配置文件信息,这样很不安全。

为了解决这个问题,我们可以使用spring security进行简单的basic安全认证(也可自定义认证方式,这里不做扩展,需要深入去学习Spring Security)

## 一、Config Server服务端改造

在`zimug-server-config`的pom文件中增加依赖:

~~~

<dependency>

<!-- spring security 安全认证 -->

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

~~~

配置文件application.yml增加security配置:

~~~

spring:

security:

basic:

enabled: true #启用基本认证(默认)

user:

name: zimug #自定义登录用户名

password: pwd123456 #自定义登录密码

~~~

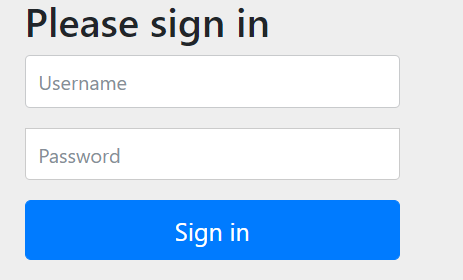

启动服务,测试一下。请求[http://localhost:8771/aservice-sms-dev.yml](http://localhost:8771/aservice-sms-dev.yml),会发现弹出了security的basic登录验证:

输入我们自定义的用户名密码,返回请求配置信息。这种方式实际上也是一种简陋的安全认证方式,但总比没有强。

## 二、微服务客户端改造

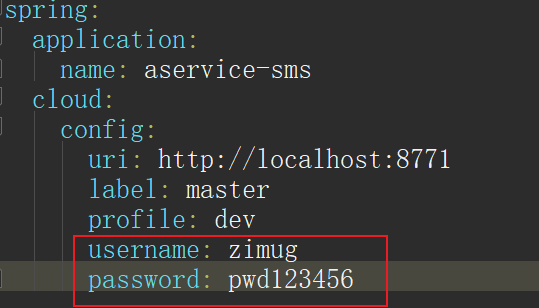

当config server增加了登录认证之后,我们的微服务客户端想要正确的获取配置信息,在发送请求的时候也要携带用户名密码。修改配置文件bootstrap.yml,增加username和password配置:

## 三、结果验证

首先启动config server服务端项目:zimug-server-config,然后启动aservice-sms和aservice-rbac服务。验证方式和《config客户端基础》章节的结果验证方法一致,详细内容可以回顾查看。

* 一是日志中明确输出了获取到对应的配置文件信息。

* 二是微服务正确的向服务注册中心eureka'进行了注册。

至此,spring cloud config安全配置完成~

- 文档简介

- 模块与代码分支说明

- dongbb-cloud项目核心架构

- 微服务架构进化论

- SpringBoot与Cloud选型兼容

- Spring Cloud组件的选型

- 单体应用拆分微服务

- 单体应用与微服务对比

- 微服务设计拆分原则

- 新建父工程及子模块框架

- 通用微服务初始化模块构建

- 持久层模块单独拆分

- 拆分rbac权限管理微服务

- Hello-microservice

- 构建eureka服务注册中心

- 向服务注册中心注册服务

- 第一个微服务调用

- 远程服务调用

- HttpClient远程服务调用

- RestTemplate远程服务调用

- RestTemplate多实例负载均衡

- Ribbon调用流程源码解析

- Ribbon负载均衡策略源码解析

- Ribbon重试机制与饥饿加载

- Ribbon自定义负载均衡策略

- Feign与OpenFeign

- Feign设计原理源码解析

- Feign请求压缩与超时等配置

- 服务注册与发现

- 白话服务注册与发现

- DiscoveryClient服务发现

- Eureka集群环境构建(linux)

- Eureka集群多网卡环境ip设置

- Eureka集群服务注册与安全认证

- Eureka自我保护与健康检查

- 主流服务注册中心对比(含nacos)

- zookeeper概念及功能简介

- zookeeper-linux集群安装

- zookeeper服务注册与发现

- consul概念及功能介绍

- consul-linux集群安装

- consul服务注册与发现

- 通用-auatator导致401问题

- 分布式配置中心-apollo

- 服务配置中心概念及使用场景

- apollo概念功能简介

- apollo架构详解

- apollo分布式部署之Portal

- apollo分布式部署之环境区分

- apollo项目权限管理实战

- apollo-java客户端基础

- apollo与SpringCloud服务集成

- apollo实例配置热更新

- apollo命名空间与集群

- apollo灰度发布(日志热更新为例)

- SpringCloudConfig配置中心

- config-git配置文件仓库

- config配置中心搭建与测试

- config客户端基础

- config配置安全认证

- config客户端配置刷新

- config配置中心高可用

- BUS消息总线

- bus消息总线简介

- docker安装rabbitMQ

- 基于rabbitMQ的消息总线

- bus实现批量配置刷新

- alibaba-nacos

- nacos介绍与单机部署

- nacos集群部署方式(linux)

- nacos服务注册与发现

- nacos服务注册中心详解

- nacos客户端配置加载

- nacos客户端配置刷新

- nacos服务配置隔离与共享

- nacos配置Beta发布

- 服务熔断降级hystrix

- 服务降级&熔断&限流

- Hystrix集成并实现服务熔断

- Jemter模拟触发服务熔断

- Hystrix服务降级fallback

- Hystrix结合Feign服务降级

- 远程服务调用异常传递的问题

- Hystrix-Feign异常拦截与处理

- Hystrix-DashBoard单服务监控

- Hystrix-dashboard集群监控

- 分布式系统流量卫兵sentinel

- sentinel简介与安装

- 客户端集成与实时监控

- 实战流控规则-QPS限流

- 实战流控规则-线程数限流

- 实战流控规则-关联限流

- 实战流控规则-链路限流

- 实战流控效果-WarmUp

- 实战流控效果-匀速排队

- BlockException处理

- 实战熔断降级-RT

- 实战熔断降级-异常数与比例

- DegradeException处理

- 注解与异常的归纳总结

- Feign降级及异常传递拦截

- 动态规则nacos集中存储

- 热点参数限流

- 系统自适应限流

- 微服务网关-GateWay

- 还有必要学习Zuul么?

- 简介与非阻塞异步IO模型

- GateWay概念与流程

- 新建一个GateWay项目

- 通用Predicate的使用

- 自定义PredicateFactory

- 编码方式构建静态路由

- Filter过滤器介绍与使用

- 自定义过滤器Filter

- 网关请求转发负载均衡

- 结合nacos实现动态路由配置

- 整合Sentinel实现资源限流

- 跨域访问配置

- 网关层面全局异常处理

- 微服务网关安全认证-JWT篇

- Gateway-JWT认证鉴权流程

- 登录认证JWT令牌颁发

- 全局过滤器实现JWT鉴权

- 微服务自身内部的权限管理