[TOC]

# Secret管理敏感信息

Secret解决了密码、token、密钥等敏感数据的配置问题,而不需要把这些敏感数据暴露到镜像或者Pod Spec中。

Secret可以以Volume或者环境变量的方式使用。

Secret有三种类型:

* **Service Account**用来访问Kubernetes API,由Kubernetes自动创建,并且会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中

* **Opaque**base64编码格式的Secret,用来存储密码、密钥等

* **kubernetes.io/dockerconfigjson**用来存储私有docker registry的认证信息

## Opaque Secret

Opaque类型的数据是一个map类型,要求value是base64编码格式

创建base64文本

~~~

echo -n "admin" | base64

YWRtaW4=

echo -n "1f2d1e2e67df" | base64

MWYyZDFlMmU2N2Rm

~~~

创建 secrets.yml 文件

~~~

apiVersion: v1

kind: Secret

metadata:

name: mysecret

type: Opaque

data:

username: YWRtaW4=

password: MWYyZDFlMmU2N2Rm

~~~

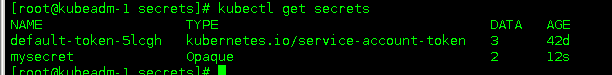

~~~

kubectl create -f secrets.yml

~~~

创建好secret之后,有两种方式来使用它:

* 以Volume方式

* 以环境变量方式

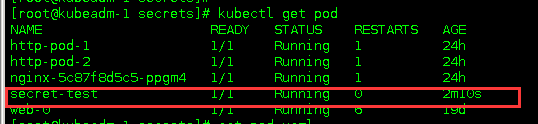

#### 将Secret挂载到Volume字段中

继续拿之前 http 测试时候的镜像来做实验

~~~

apiVersion: v1

kind: Pod

metadata:

labels:

name: secret-test

name: secret-test

spec:

volumes:

- name: secrets

secret:

secretName: mysecret

containers:

- image: registry.cn-shenzhen.aliyuncs.com/zwh-kubea/http:v1

name: secret-test

volumeMounts:

- name: secrets

mountPath: "/etc/secrets"

readOnly: true

~~~

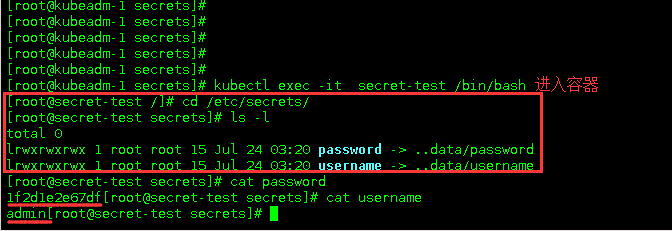

进入到 Pod 内,进行验证

##### 小结

通过 Volume 的方式,会在指定挂载的 Pod 目录下,生成包含密码的文件,直接读取就行

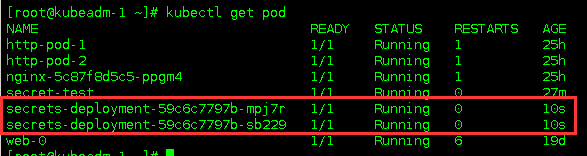

#### 通过环境变量导入

继续拿之前 http 测试时候的镜像来做实验

~~~

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: secrets-deployment

spec:

replicas: 2

strategy:

type: RollingUpdate #滚动升级的方式

template:

metadata:

labels:

app: secrets

spec:

containers:

- name: http-secret

image: registry.cn-shenzhen.aliyuncs.com/zwh-kubea/http:v1

env:

- name: MYSECRET_USER

valueFrom:

secretKeyRef:

name: mysecret

key: username

- name: MYSECRET_PASSWORD

valueFrom:

secretKeyRef:

name: mysecret

key: password

~~~

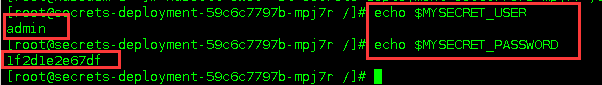

查看环境变量

## kubernetes.io/dockerconfigjson

可以直接用kubectl命令来创建用于docker registry认证的secret:

~~~

kubectl create secret docker-registry myregistrykey --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL

~~~

也可以直接读取`~/.docker/config.json`的内容来创建:

~~~

$ cat ~/.docker/config.json | base64

$ cat > myregistrykey.yaml <<EOF

apiVersion: v1

kind: Secret

metadata:

name: myregistrykey

data:

.dockerconfigjson: UmVhbGx5IHJlYWxseSByZWVlZWVlZWVlZWFhYWFhYWFhYWFhYWFhYWFhYWFhYWFhYWFhYWxsbGxsbGxsbGxsbGxsbGxsbGxsbGxsbGxsbGxsbGx5eXl5eXl5eXl5eXl5eXl5eXl5eSBsbGxsbGxsbGxsbGxsbG9vb29vb29vb29vb29vb29vb29vb29vb29vb25ubm5ubm5ubm5ubm5ubm5ubm5ubm5ubmdnZ2dnZ2dnZ2dnZ2dnZ2dnZ2cgYXV0aCBrZXlzCg==

type: kubernetes.io/dockerconfigjson

EOF

$ kubectl create -f myregistrykey.yaml

~~~

在创建Pod的时候,通过imagePullSecrets来引用刚创建的myregistrykey:

~~~

apiVersion: v1

kind: Pod

metadata:

name: foo

spec:

containers:

- name: foo

image: janedoe/awesomeapp:v1

imagePullSecrets:

- name: myregistrykey

~~~

## Service Account

Service Account用来访问Kubernetes API,由Kubernetes自动创建,并且会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中。

~~~

$ kubectl run nginx --image nginx

deployment "nginx" created

$ kubectl get pods

NAME READY STATUS RESTARTS AGE

nginx-3137573019-md1u2 1/1 Running 0 13s

$ kubectl exec nginx-3137573019-md1u2 ls /run/secrets/kubernetes.io/serviceaccount

ca.crt

namespace

token

~~~

- 一、K8S的安装

- 1.1 安装环境

- 1.2 问题汇总

- 1.3 事前准备

- 1.4 安装配置负载均衡

- 1.5 安装K8S软件

- 1.6 初始化kubeadm

- 1.7 添加控制节点

- 1.8 添加计算节点

- 1.9 安装故障问题处理

- 1.10 安装管理dashboard

- 1.11 编写测试Pod

- 1.12 从外部访问集群中的Pod

- 1.13 部署metrics-server指标采集

- 二、Pod管理

- 2.1 Pod 资源需求和限制

- 2.2 Init 容器

- 2.3 Pod 健康检查(探针)和重启策略

- 2.4 Pod 生命周期(钩子Hook)

- 2.5 静态Pod

- 2.6 初始化容器(init container)

- 2.7 资源限制

- 三、资源控制器

- 3.1 Deployment

- 3.2 StatefulSet

- 3.3 DaemonSet

- 3.4 Job

- 3.5 定时任务

- 3.6 准入控制器

- 3.7 自动伸缩

- 3.8 ReplicaSet

- 四、存储

- 4.1 Secret 管理敏感信息

- 4.2 ConfigMap 存储配置

- 4.3 Volume

- 4.4 PV

- 4.5 PVC

- 4.6 StorageClass

- 4.7 暴露宿主机信息给Pod

- 五、服务Service

- 5.1 Service 资源

- 5.2 服务发现

- 5.3 服务暴露

- 5.4 Ingress 资源

- 5.5 Ingress 专题

- 5.6 traefik 2.X版本使用

- 六、认证、授权、准入控制

- 6.1 服务账户

- 6.2 LimitRange资源与准入控制器

- 6.3 ResourceQuota 资源与准入控制器

- 七、Helm

- 7.1 Helm 安装

- 八、 istio

- 8.1 istio 介绍

- 8.2 iotis 安装

- 九、calico

- 9.1 两种网络模式

- 9.2 全互联模式 与 路由反射模式

- 9.3 BGP跨网段(大型网络)

- 十、Ingress

- 10.1 安装 LoadBalancer

- 10.2 部署 ingress-nginx

- 10.3 Ingress-nginx 的使用

- 10.4 开启TCP和UDP

- 使用中的问题

- CSI Node问题