1. **跨站脚本攻击(XSS)**

XSS(cross site scripting)攻击指的是攻击者往Web页面里插入**恶意html标签或者javascript代码**。

比如:攻击者在论坛中放一个看似安全的链接,骗取用户点击后,窃取cookie中的用户私密信息;或者攻击者在论坛中加一个恶意表单,当用户提交表单的时候,却把信息传送到攻击者的服务器中,而不是用户原本以为的信任站点。

#### **防范:**

1、对于敏感的cookie信息,使用HttpOnly,使document对象中找不到cookie。

HttpOnly的理解:如果您在cookie中设置了HttpOnly属性,那么通过js脚本将无法读取到cookie信息,这样能有效的防止XSS攻击。

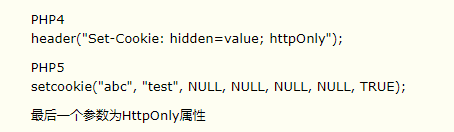

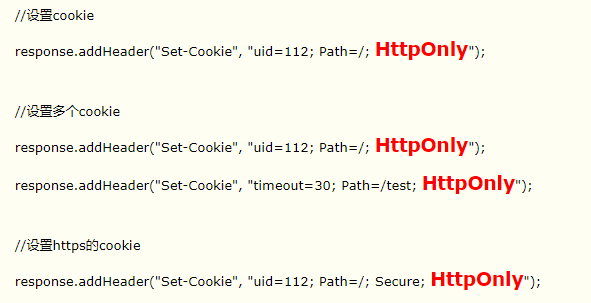

PHP设置:

利用HttpResponse的addHeader方法,设置Set-Cookie的值:

2、对于用户输入的信息要进行转义。

**2. SQL注入攻击**

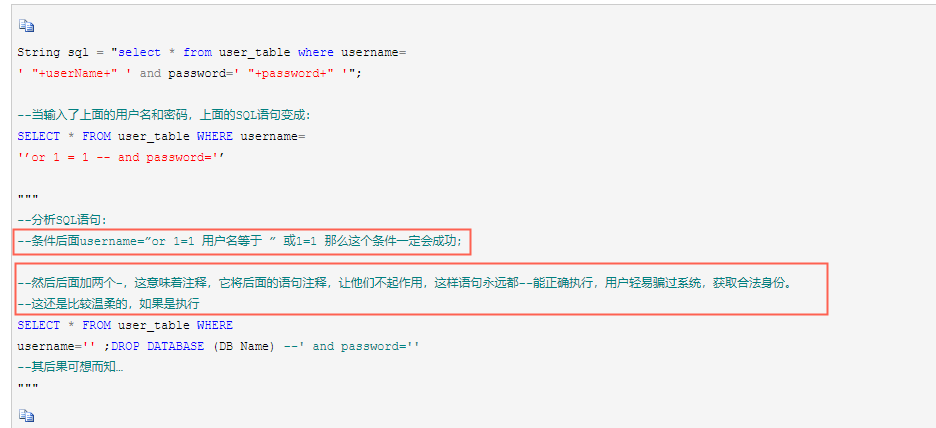

通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

#### **防范:**

简单列子:

①:永远不要信任用户的输入,要对用户的输入进行校验,可以通过正则表达式,或限制长度,对单引号和双"-"进行转换等。

②:永远不要使用**动态拼装SQL**,**可以使用参数化的SQL**或者**直接使用存储过程进行数据查询存取**

③:永远不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接

④:不要把机密信息明文存放,请加密或者hash掉密码和敏感的信息

<br>

**3、跨站请求伪造(CSRF)**

**防范:**

**验证 Token**:浏览器请求服务器时,服务器返回一个 token,之后每个请求都需要同时带上 token 和 Cookie

才会被认为是合法请求

**验证 Referer**:HTTP头中有一个Referer字段,这个字段用以标明请求来源于哪个地址。如果是CSRF攻击传来的请求,Referer字段会是包含恶意网址的地址,不会位于www.examplebank.com之下,这时候服务器就能识别出恶意的访问。

<br>

这种办法简单易行,工作量低,仅需要在关键访问处增加一步校验。但这种办法也有其局限性,因其完全依赖浏览器发送正确的Referer字段。虽然http协议对此字段的内容有明确的规定,但并无法保证来访的浏览器的具体实现,亦无法保证浏览器没有安全漏洞影响到此字段。并且也存在攻击者攻击某些浏览器,篡改其Referer字段的可能。

<br>

**统计黑客网站:**

https://cybermap.kaspersky.com/ 是一个实时展示**全球恶意软件攻击的地图**

https://www.hacked.com.cn/ 是国内的一个黑客相关信息的网站,这个网站是专门用来统计近期被黑客

- markdown

- 前端技术

- fiddler抓包

- thingjs项目设计

- 目录结构

- thingjs 模型

- 开发规范

- thingjs引入vuejs

- uniapp性能优化

- 防抖与节流

- uniapp 使用高德地图做路径规划不生效解决方法

- 5个CSS编程坏习惯

- echarts 刮刮乐

- jquery轮播图

- uniapp滚动问题

- 5 个不常提及的 HTML 技巧

- Http 缓存简介

- canvas像素操作

- Chrome 调试技巧

- H5隐藏特性

- vue 实战中的一些小技巧

- vue-video-player组件

- JS循环大总结

- vue自定义指令1

- 剩余运算符,扩展运算符(...)用法

- 后端技术

- 面向对象

- linux

- docker

- centos

- CentOS7安装MySQL

- CentOS7安装php

- 阿里云

- 添加宝塔

- 添加子域名

- ssl证书部署

- Liunx常用的命令

- php

- 项目常见问题总结

- 开发规范

- 9个PHP小技巧

- php生成二维码

- 算法

- 经纬度计算距离

- Kmp算法

- mysql

- 索引

- 索引概述及优势

- 索引结构

- 事务

- mysql 数据库任务计划

- 接口

- RESTful API接口设计标准及规范

- 保证接口的安全

- 了解DOS/DDOS/CSRF/XSS攻击

- 防止攻击

- mongoDB

- 安装

- Docker 安装 MongoDB

- 安装扩展

- docker安装mongodb扩展

- supervisor

- 自动化开发

- 接口字典代码配置

- 建模

- three模型展示

- 应用市场

- 应用宝上架流程

- vivo上架流程

- 华为上架流程

- 小米上架流程

- android 获取应用签名

- git部分

- git 基本操作命令

- git解决冲突

- 打包那些事

- electron

- android系统进程保活