# **模块规则**

*****

>[info] 模块规则是XadSafe对进程所加载的模块进行拦截操作的一种概括。

*****

### 必备知识

>[info] 在Win32操作系统环境中:一个进程代表一个正在运行的应用程序,或说,代表一个应用程序的实例,而一个线程(模块)代表进城里代码的一条执行线路。

> 进程本身是惰性而不执行任何代码的,每个进程至少有一个主线程(模块),由主线程(模块)在进程的环境里执行代码。当然,也可以有多个线程。

> 在Win32操作系统环境中,进程与模块都是运行的单位。他们并没有区别。

*****

:-: 了解了一上基础知识以后,我来看一下XadSafe的模块操作界面

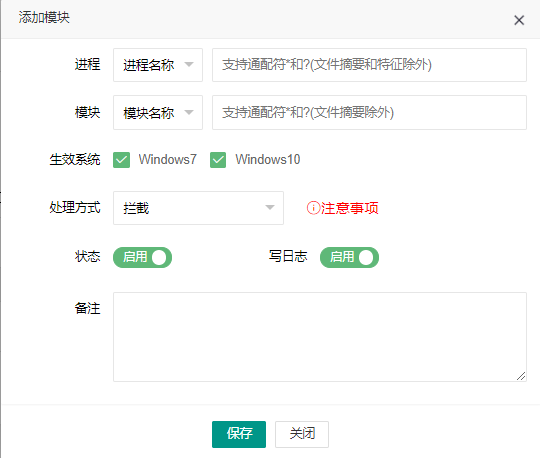

操作界面相对简单:

* 作用进程:要操作的进程

* 目标模块:Xadsafe可以精确识别模块名称和模块路径{文件规则同样可以操作模块}。

* 拦截方式:拦截加载!

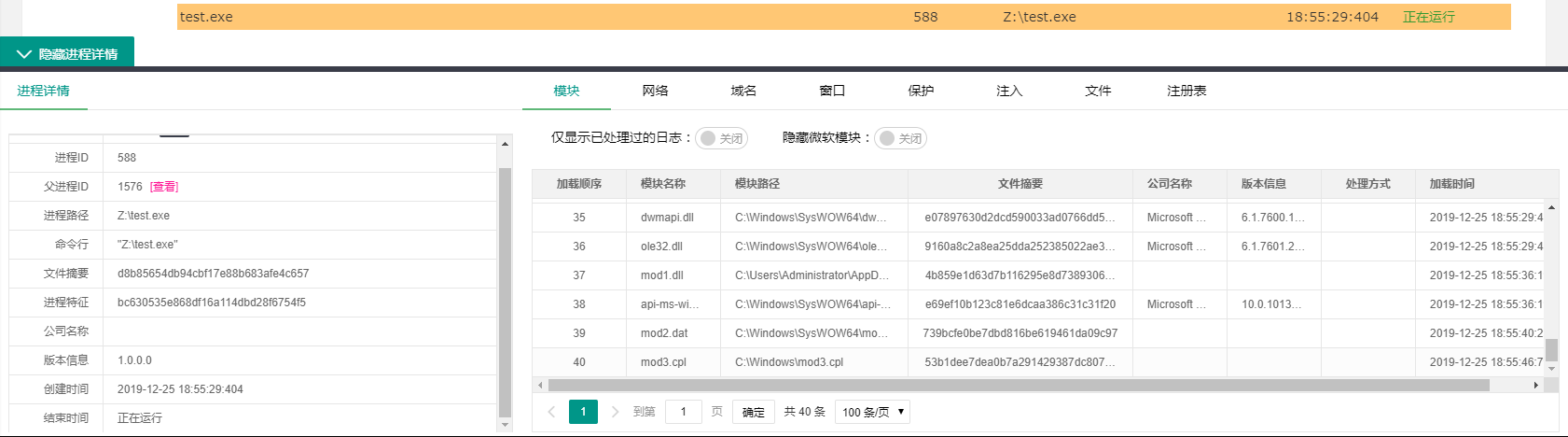

> 想要查看进程具体的模块加载信息,我们可以在XadSafe网吧控制台中查看相应进程的模块加载信息

>

> 也可以通过ProcessExplorer等工具的动态链接库显示功能来实现。

| 功能 | 快捷键 |

| --- | --- |

| 动态链接库 | Ctrl+D |

>[danger] 通过彻底理解了一上信息,那么写规则就变得很简单了。

*****

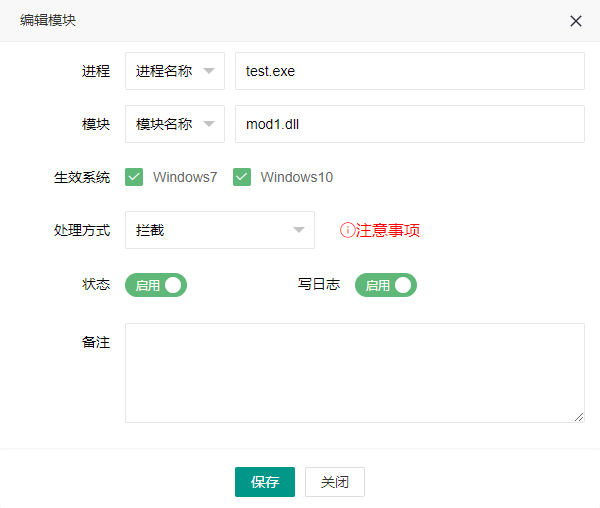

## 3、写法实例

### 拦截目标

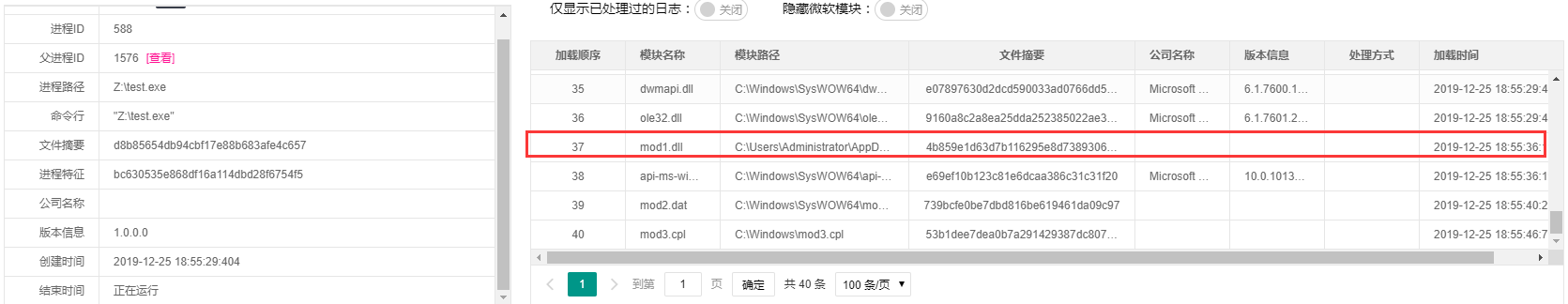

> 通过XadSafe网吧控制台我们可以查看到

> test.exe进程有加载mod1.dll。

> 规则写法如下图所示

:-:

*****

>[danger] 注意事项:

> 进程可用 **名称**|**特征**|**路径**|**文件摘要** 表示。

> 模块可以直接写**模块名称**、**模块路径**以及**文件摘要**。(名称和路径支持通配符)