[TOC]

## 工具枚举

常用子域名工具如下(Github上都可搜到)

~~~bash

OneForAll

Layer

Sublist3r

subDomainsBrute

K8

wydomain

dnsmaper

dnsbrute

Findomain

fierce等

~~~

个人推荐:`OneForAll`、`Layer`、`dnsenum`、`Sublist3r`、`subDomainsBrute`

工具解析依赖字典,工具都自带字典,也可以用其他字典,如:https://github.com/k8gege/PasswordDic

### OneForAll(python)

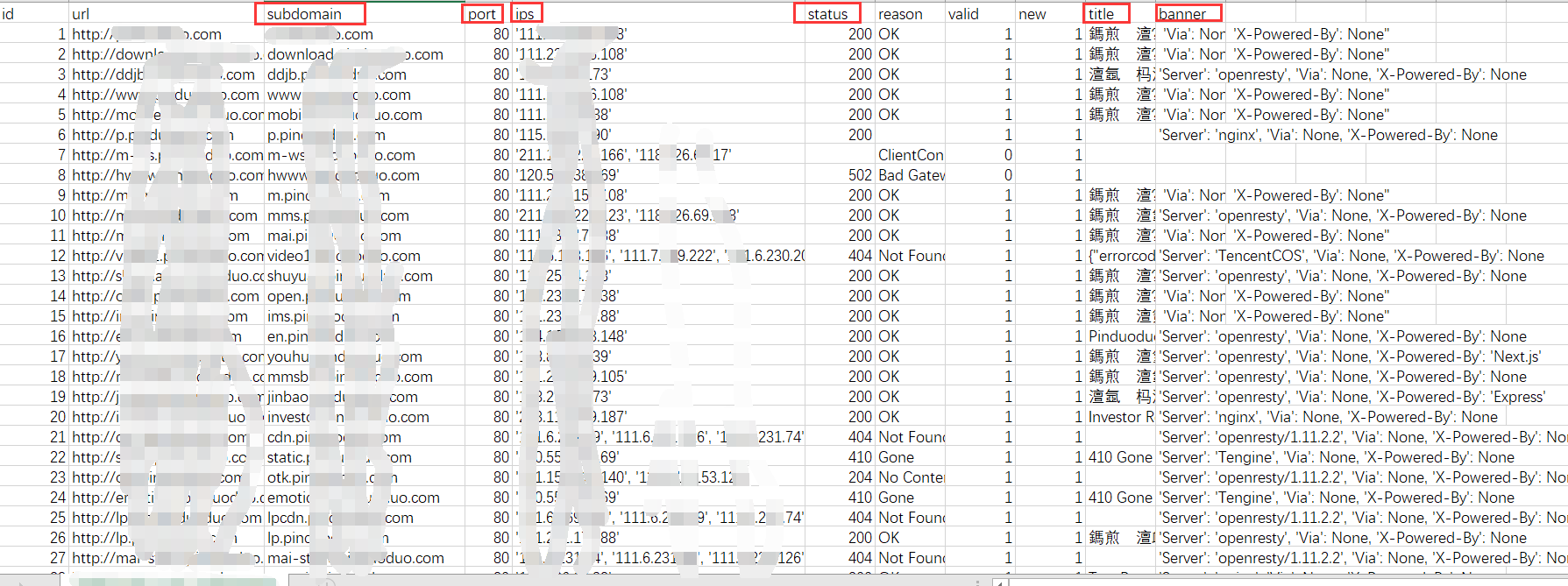

OneForAll是一款功能强大的子域收集工具,拥有多个模块和接口扫描,收集子域信息很全,包括子域、子域IP、子域常用端口、子域Title、子域Banner、子域状态等。

项目地址:https://github.com/shmilylty/OneForAll

子域名收集:`python3 oneforall.py --target=target.com run`

### Layer(win)

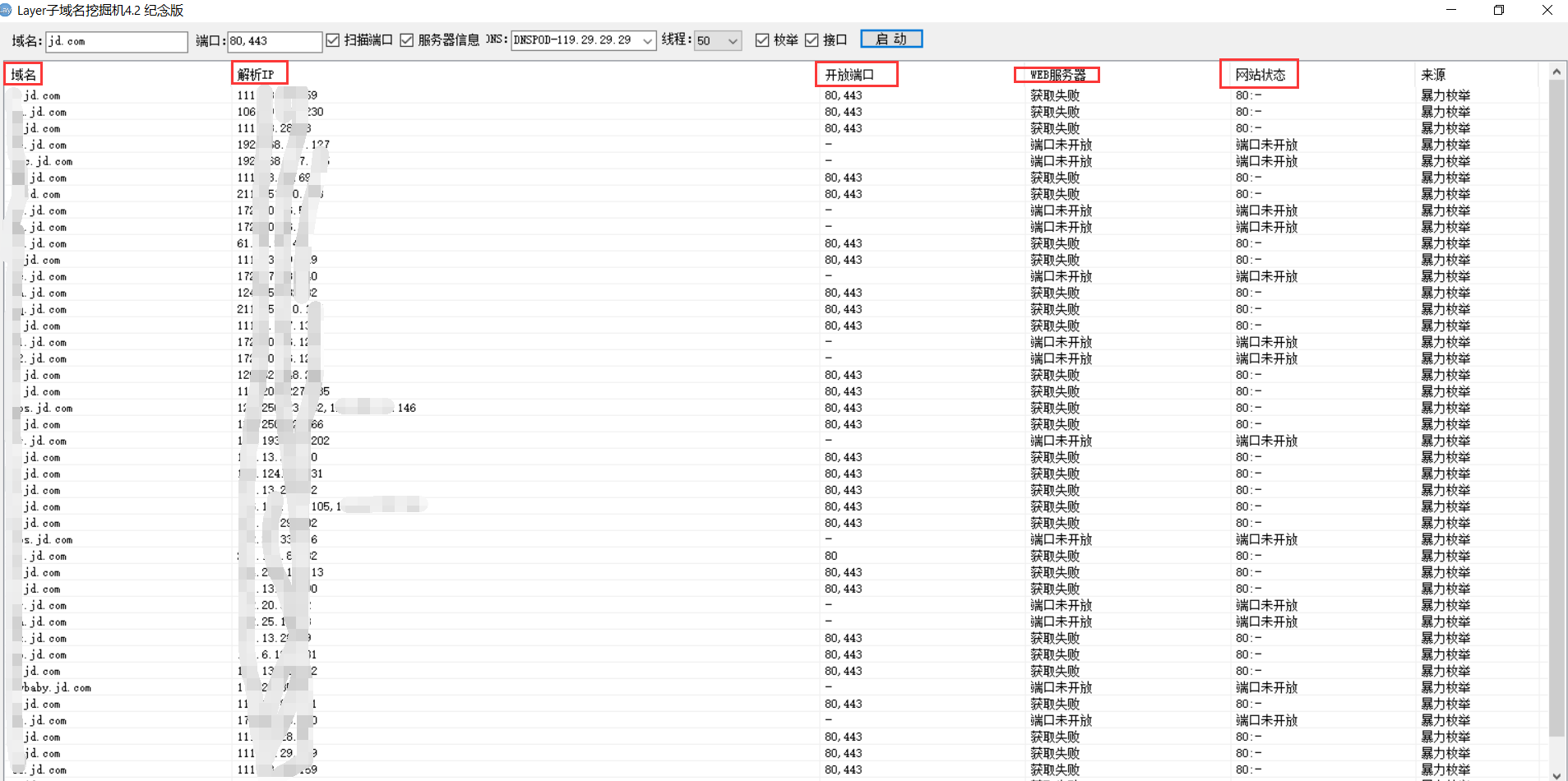

Layer子域名挖掘机的使用方法比较简单,在域名对话框中直接输入域名就可以进行扫描,它的显示界面比较细致,有域名、解析IP、开放端口、Web服务器和网站状态等

### dnsenum(kali)

在kail 中 :

```bash

dnsenum xxx.com -f /usr/share/dnsenum/dns.txt -dnsserver 223.5.5.5

#dnsenum参数说明:

–dnsserver 指定域名服务器

–enum 快捷选项,相当于"–threads 5 -s 15 -w"

–noreverse 跳过反向查询操作

–nocolor 无彩色输出

–private 显示并在"domain_ips.txt"文件结尾保存私有的ips

–subfile 写入所有有效的子域名到指定文件

-t tcp或者udp的连接超时时间,默认为10s(时间单位:秒)

–threads 查询线程数

-v 显示所有的进度和错误消息

-o 输出选项,将输出信息保存到指定文件

-e 反向查询选项,从反向查询结果中排除与正则表达式相符的PTR记录,在排查无效主机上非常有用

-w 在一个C段网络地址范围提供whois查询

-f dns.txt 指定字典文件,可以换成 dns-big.txt 也可以自定义字典

```

相关解析记录说明可参考:https://wenku.baidu.com/view/d2d597b669dc5022aaea0030.html

### subDomainsBrute(python)

subDomainsBrute的特点是可以用小字典递归地发现三级域名、四级域名,甚至五级域名等不容易被探测到的域名。

项目地址:https://github.com/lijiejie/subDomainsBrute

子域名收集:`python subDomainsbrute.py xtarget.com`

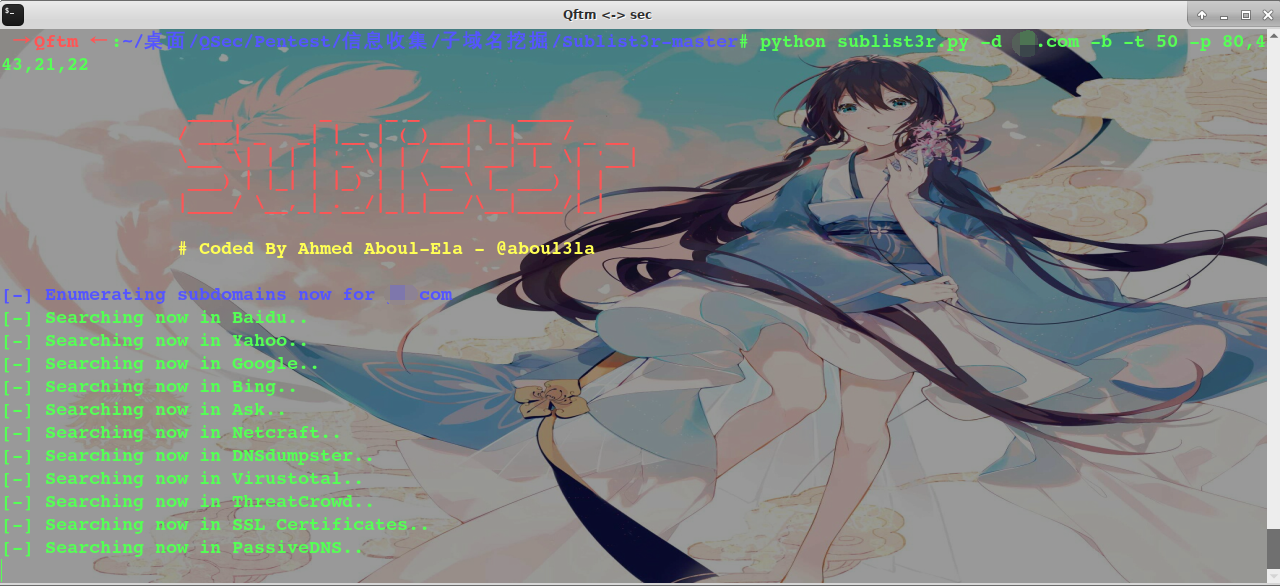

### Sublist3r(python)

Sublist3r也是一个比较常用的工具, 它能列举多种资源,如在Google、Yahoo、 Bing、 Baidu和Ask等搜索引擎中可查到的子域名,还可以列出Netcraft、VirusTotal、ThreatCrowd、 DNSdumpster、SSL Certificates、和Reverse DNS查到的子域名。

项目地址:https://github.com/aboul3la/Sublist3r

子域名收集:`python sublist3r.py -d target.com -b -t 50 -p 80,443,21,22`

- src导航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查询

- 备案信息查询

- 信用信息查询

- IP反查站点的站

- 浏览器插件

- 收集子域名信息

- 在线平台

- 工具枚举

- ssl与证书透明度

- DNS历史解析

- DNS域传送漏洞

- C段探测

- JS文件域名&ip探测

- 搜索引擎&情报社区

- google黑客

- 威胁情报

- 钟馗之眼

- 收集相关应用信息

- 微信公众号&微博

- APP收集&反编译

- 收集常用端口信息

- 常见端口&解析&总结

- 扫描工具

- 网络空间引擎搜索

- 浏览器插件

- nmap扫描

- 收集敏感信息

- 源码泄露

- 邮箱信息收集

- 备份文件泄露

- 目录&后台扫描

- 公网网盘

- 历史资产

- 指纹&WAF&CDN识别

- 指纹识别

- CDN识别

- 绕过CDN查找真实IP

- WAF识别

- 漏洞资源和社工

- 漏洞公共资源库

- 社会工程

- 资产梳理

- 各种对渗透有帮助的平台

- 扫描器

- 扫描器对比

- AppScan(IBM)_web和系统

- AWVS_web扫描

- X-Scan_系统扫描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_绿盟_web

- 安恒明鉴

- Nessus_系统

- nexpose_系统

- 启明天镜_web_系统

- SQL注入

- 常用函数

- sql注入步骤

- union注入和information_schema库

- 函数和报错注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解决方案

- Access数据库注入

- MSSQL数据库注入

- MYSQL数据库注入

- 神器SQLmap

- xss跨站脚本攻击

- xss原理和分类

- xss案例和修复

- xss绕过技巧

- xss案例

- 文件上传下载包含

- 常有用文件路径

- 文件上传漏洞

- 文件下载漏洞

- 文件包含漏洞

- upload-labs上传漏洞练习

- XXE、SSRF、CSRF

- SSRF原理基础

- SSRF案例实战

- CSRF原理基础

- CSRF案例及防范

- XXE之XML_DTD基础

- XXE之payload与修复

- XXE结合SSRF

- 远程命令执行与反序列化

- 远程命令和代码执行漏洞

- 反序列化漏洞

- 验证码与暴力破解

- 爆破与验证码原理

- CS架构暴力破解

- BS架构暴力破解

- WEB编辑器漏洞

- 编辑器漏洞基础

- Ewebeditor编辑器

- FCKeditor编辑器

- 其他编辑器

- web中间件漏洞

- 中间件解析漏洞

- Tomcat常见的漏洞总结

- Jboss漏洞利用总结

- Weblogic漏洞利用总结

- WEB具体步骤

- 旁注和越权

- CDN绕过

- 越权与逻辑漏洞

- WEB应用常见其他漏洞

- WEB登陆页面渗透思路

- 获取WEBshell思路

- 社工、钓鱼、apt

- 社工和信息收集

- 域名欺骗

- 钓鱼邮件

- 一些钓鱼用的挂马工具

- 代码审计

- 代码审计工具

- WAF绕过

- WAF基础及云WAF

- 各种WAF绕过方法

- 绕过WAF上传文件

- 系统提权

- windows系统提权

- linux系统提权

- 数据库提权操作系统

- 内网横向渗透

- 内网穿透方式

- 一些内网第三方应用提权

- ARP与DOS

- ARP欺骗

- DOS与DDOS

- 一些DOS工具