## 扫描工具

### 常用扫描工具

~~~

Nmap

Masscan

masnmapscan

ZMap

御剑高速TCP端口扫描工具

御剑高速端口扫描工具

IISPutScanner

IISPutScanner增强版-DotNetScan v1.1 Beta

~~~

### 常用扫描工具使用

#### Nmap

项目地址:`https://github.com/nmap/nmap`

* 扫描多个IP

~~~

扫描整个子网 nmap 192.168.6.1/24

nmap 192.168.1.1/16

nmap 192.168.1-30.1-254

nmap 192.168.1-254.6

扫描多个主机 namp 192.168.6.2 192.168.6.6

扫描一个小范围 nmap 192.168.6.2-10

扫描txt内的ip列表 nmap -iL text.txt

扫描除某个目标外 nmap 192.168.6.1/24 -exclude 192.168.6.25

~~~

* 绕过Firewalld扫描主机端口

通过不同的协议(TCP半连接、TCP全连接、ICMP、UDP等)的扫描绕过Firewalld的限制

~~~

nmap -sP 192.33.6.128

nmap -sT 192.33.6.128

nmap -sS 192.33.6.128

nmap -sU 192.33.6.128

nmap -sF 192.33.6.128

nmap -sX 192.33.6.128

nmap -sN 192.33.6.128

~~~

* 初步扫描端口信息

~~~

nmap -T4 -A -v -Pn 192.168.1.1/24 -p 21,22,23,25,80,81,82,83,88,110,143,443,445,512,513,514,1433,1521,2082,2083,2181,2601,2604,3128,3306,3389,3690,4848,5432,5900,5984,6379,7001,7002,8069,8080,8081,8086,8088,9200,9300,11211,10000,27017,27018,50000,50030,50070 -oN nmap_result.txt

~~~

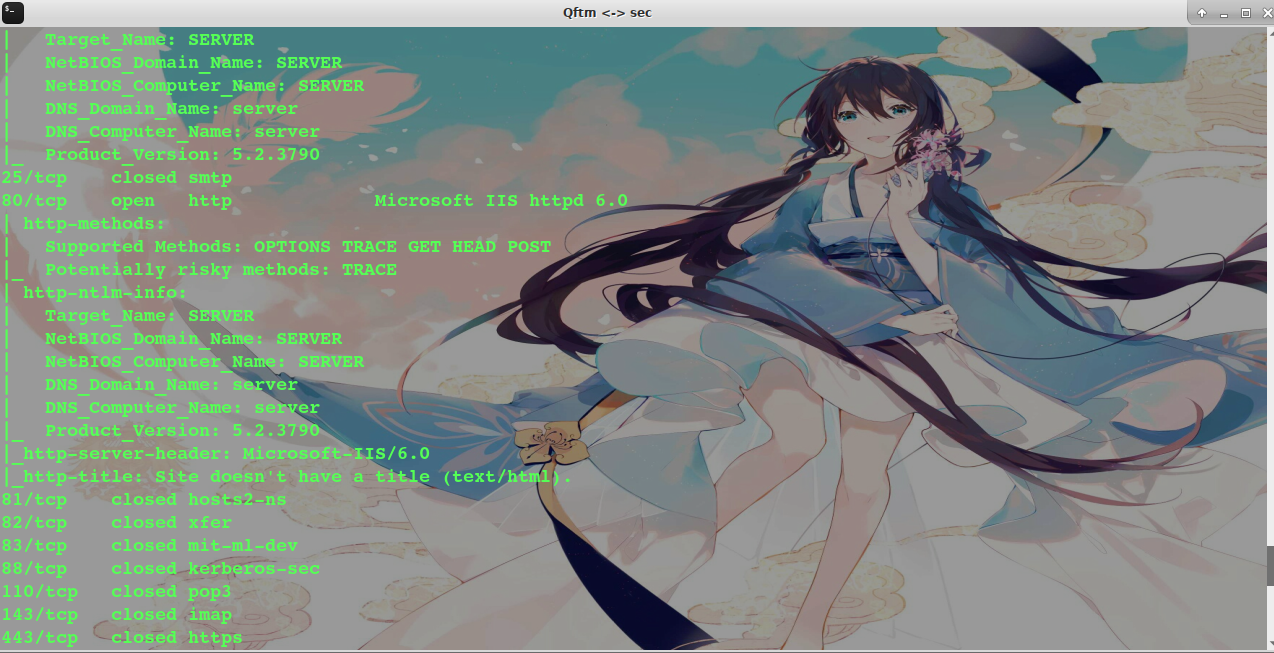

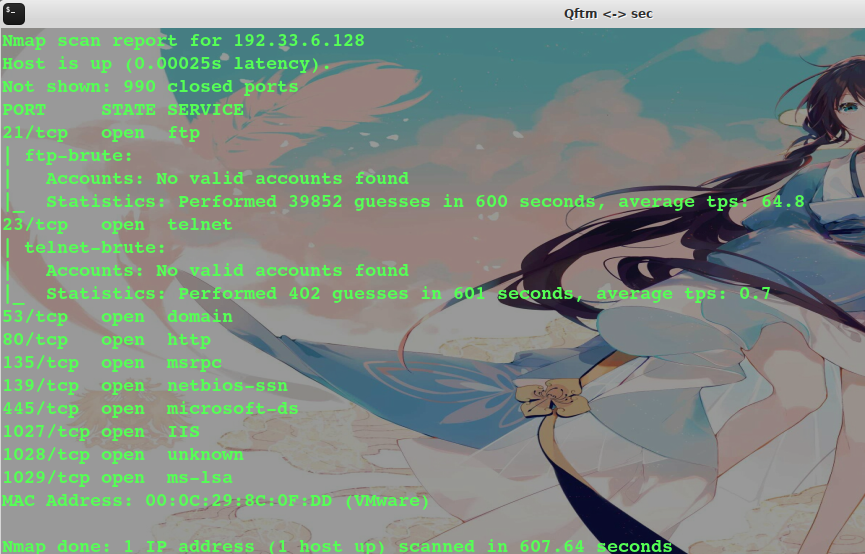

* 扫描端口并且标记可以爆破的服务

~~~

nmap 127.0.0.1 --script=ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

~~~

* 判断常见的漏洞并扫描端口

~~~

nmap 127.0.0.1 --script=auth,vuln

~~~

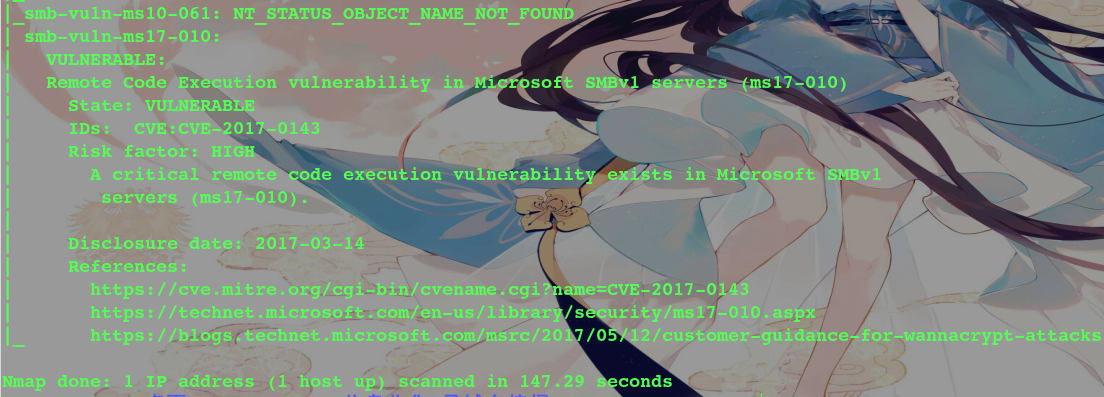

* 精确判断漏洞并扫描端口

~~~

nmap 127.0.0.1 --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iis-buffer-overflow,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version

~~~

#### Masscan

项目地址:`https://github.com/robertdavidgraham/masscan`

Masscan主要是真对全网进行端口扫描

#### Masscan+Nmap

有些时候网站的入口点属于非常规端口,因此是必须要做全端口扫描,做全端口扫描的时候由于**namp**发包量大经常出现各种问题,如端口扫描不全、获得信息不准等等,为了解决上述问题,这里提供一个**masscan+nmap**结合的方式进行快速扫描。

原理:使用masscan做全端口开放检测,检测出来端口信息后,用nmap进行服务信息识别。

使用:终端输入以下命令执行即可

~~~

# masscan 192.33.6.145 -p1-65535 --rate 1000 -oL ports

# ports=$(cat ports | awk -F " " '{print $3}' | sort -n | tr '\n' ',' | sed 's/,$//' | sed 's/^,,//')

# nmap -sV -p $ports 192.33.6.145

~~~

#### masnmapscan

项目地址:`https://github.com/hellogoldsnakeman/masnmapscan-V1.0`

masnmapscan整合了masscan和nmap两款扫描器,masscan扫描端口,nmap扫描端口对应服务,二者结合起来实现了又快又好地扫描。并且加入了针对目标资产有防火墙的应对措施。

#### Zmap

项目地址:`https://github.com/zmap/zmap`

Zmap主要是真对全网进行端口扫描

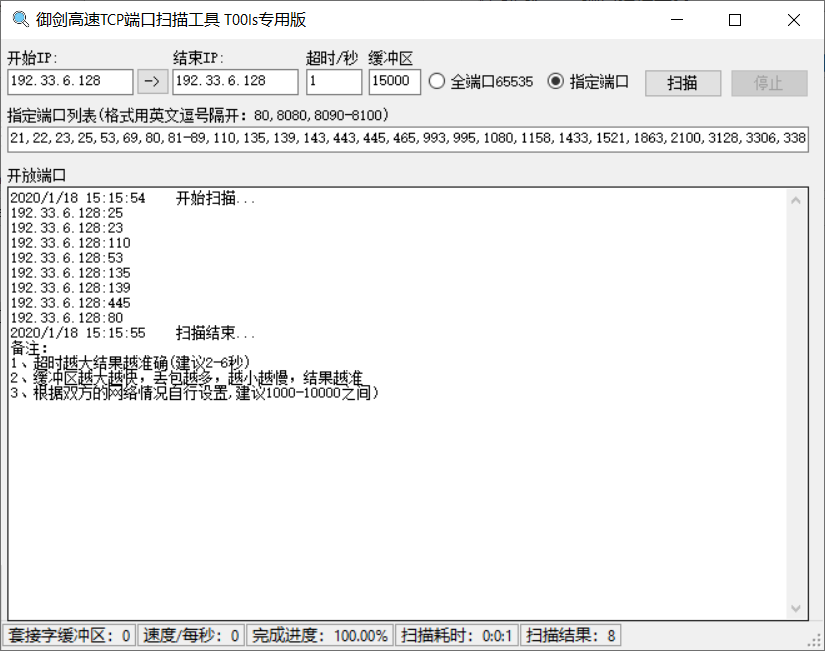

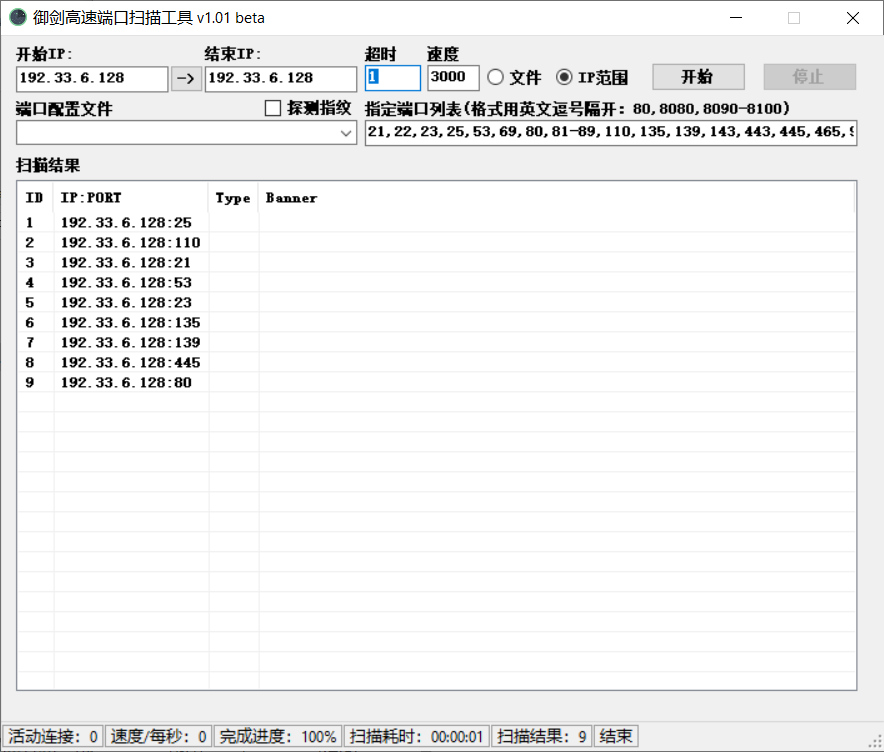

#### 御剑高速TCP端口扫描工具

#### 御剑高速端口扫描工具

- src导航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查询

- 备案信息查询

- 信用信息查询

- IP反查站点的站

- 浏览器插件

- 收集子域名信息

- 在线平台

- 工具枚举

- ssl与证书透明度

- DNS历史解析

- DNS域传送漏洞

- C段探测

- JS文件域名&ip探测

- 搜索引擎&情报社区

- google黑客

- 威胁情报

- 钟馗之眼

- 收集相关应用信息

- 微信公众号&微博

- APP收集&反编译

- 收集常用端口信息

- 常见端口&解析&总结

- 扫描工具

- 网络空间引擎搜索

- 浏览器插件

- nmap扫描

- 收集敏感信息

- 源码泄露

- 邮箱信息收集

- 备份文件泄露

- 目录&后台扫描

- 公网网盘

- 历史资产

- 指纹&WAF&CDN识别

- 指纹识别

- CDN识别

- 绕过CDN查找真实IP

- WAF识别

- 漏洞资源和社工

- 漏洞公共资源库

- 社会工程

- 资产梳理

- 各种对渗透有帮助的平台

- 扫描器

- 扫描器对比

- AppScan(IBM)_web和系统

- AWVS_web扫描

- X-Scan_系统扫描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_绿盟_web

- 安恒明鉴

- Nessus_系统

- nexpose_系统

- 启明天镜_web_系统

- SQL注入

- 常用函数

- sql注入步骤

- union注入和information_schema库

- 函数和报错注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解决方案

- Access数据库注入

- MSSQL数据库注入

- MYSQL数据库注入

- 神器SQLmap

- xss跨站脚本攻击

- xss原理和分类

- xss案例和修复

- xss绕过技巧

- xss案例

- 文件上传下载包含

- 常有用文件路径

- 文件上传漏洞

- 文件下载漏洞

- 文件包含漏洞

- upload-labs上传漏洞练习

- XXE、SSRF、CSRF

- SSRF原理基础

- SSRF案例实战

- CSRF原理基础

- CSRF案例及防范

- XXE之XML_DTD基础

- XXE之payload与修复

- XXE结合SSRF

- 远程命令执行与反序列化

- 远程命令和代码执行漏洞

- 反序列化漏洞

- 验证码与暴力破解

- 爆破与验证码原理

- CS架构暴力破解

- BS架构暴力破解

- WEB编辑器漏洞

- 编辑器漏洞基础

- Ewebeditor编辑器

- FCKeditor编辑器

- 其他编辑器

- web中间件漏洞

- 中间件解析漏洞

- Tomcat常见的漏洞总结

- Jboss漏洞利用总结

- Weblogic漏洞利用总结

- WEB具体步骤

- 旁注和越权

- CDN绕过

- 越权与逻辑漏洞

- WEB应用常见其他漏洞

- WEB登陆页面渗透思路

- 获取WEBshell思路

- 社工、钓鱼、apt

- 社工和信息收集

- 域名欺骗

- 钓鱼邮件

- 一些钓鱼用的挂马工具

- 代码审计

- 代码审计工具

- WAF绕过

- WAF基础及云WAF

- 各种WAF绕过方法

- 绕过WAF上传文件

- 系统提权

- windows系统提权

- linux系统提权

- 数据库提权操作系统

- 内网横向渗透

- 内网穿透方式

- 一些内网第三方应用提权

- ARP与DOS

- ARP欺骗

- DOS与DDOS

- 一些DOS工具